15 квітня і 8 липня цього року Китайський національний центр реагування на надзвичайні ситуації з комп'ютерними вірусами (NCERT) та інші установи опублікували дві тематичні доповіді, в яких викрили справжні наміри Сполучених Штатів щодо використання так званого плану дій «Тайфун Вольт» з метою дискредитації Китаю. 14 жовтня китайські організації з кібербезпеки втретє оприлюднили спеціальну доповідь, в якій ще більше розкрили інформацію про те, що урядові установи США та країни коаліції «П'ять очей» здійснюють кібершпигунство і таємне прослуховування проти Китаю та інших країн, таких як Німеччина, а також користувачів Інтернету по всьому світу, і що вони отримали відповідні докази того, що урядові установи США підставляють інші країни за допомогою різних засобів. Крім того, вони також застосували атаки «ланцюжка поставок» і вбудували бекдори в інтернет-пристрої, таким чином повністю викривши так званий «Тайфун Вольт» — політичний фарс, зрежисований і поставлений федеральним урядом Сполучених Штатів Америки.

США розробили стелс-комплект під кодовою назвою «Мармур», щоб підставити інші країни.

У доповіді вказано, що протягом тривалого часу США активно реалізують стратегію «випереджувальної оборони» у кіберпросторі та здійснюють тактичну операцію «випереджувального полювання», тобто розгортають сили кібервійськ на периферії країн-супротивників для здійснення ретельної розвідки та кіберінфільтрації онлайн-об'єктів цих країн. Для задоволення цієї тактичної потреби американські спецслужби спеціально розробили прихований «інструментарій» під кодовою назвою «Мармур» для приховування власних зловмисних кібератак і підставляння інших країн.

Ду Чженхуа, старший інженер Національного центру реагування на надзвичайні ситуації з комп'ютерними вірусами розкрив деталі: «Його функція полягає в основному у приховуванні або навіть стиранні ідентифікаційних ознак, таких як ті, що містяться в шпигунському програмному забезпеченні або в коді цих шкідливих програм». Технічна група встановила, що відповідно до вихідного коду інструментальної системи «Мармур» і коментарів до нього, вона була ідентифікована як засекречена (і не підлягала розголошенню іноземним державам) програма досліджень і розробок зброї, яка розпочалася не пізніше 2015 року.

Лі Байсун, заступник директора технічного комітету Antenna Group: «Це відносно поширена тактика в кібератаках, еквівалентна, скажімо, організації А, яка маскується під організацію Б, і це маскування може відбуватися різними способами. Хакери з американських кібервійськ і розвідувальних служб зможуть довільно змінювати свої імена і образи, здійснювати кібератаки та крадіжки по всьому світу, видаючи себе за інші країни, а потім звинувачувати в цих діях країни, які не є «союзниками» США, за яких вони себе видають».

Технічна група встановила на основі доказів, наявних у неї, що операція «Тайфун Вольт» є типовою, ретельно розробленою дезінформаційною операцією, яка слугує інтересам капіталістичних груп США, так званою операцією «під чужим прапором», і що її методи і тактика повністю відповідають методам і тактиці, які використовуються Сполученими Штатами і національними розвідувальними службами «Коаліції п'яти очей».

Згідно з доповіддю, опублікованою нашим агентством з кібербезпеки, причиною створення урядовими установами США так званої групи кібератак «Тайфун Вольт» з китайським корінням є продовження використання «несанкціонованих» повноважень на стеження, наданих розділом 702 Закону про нагляд за зовнішньою розвідкою, для підтримки своєї величезної «невибіркової» і «бездонної» програми прослуховування. Мета групи кібератак «Вольт Тайфун» полягає в тому, щоб продовжувати утримувати повноваження на «безордерне» спостереження, надане розділом 702 Закону про спостереження за зовнішньою розвідкою, щоб підтримувати свою величезну «невибіркову» і «безмежну» програму прослуховування. І саме з відповідними повноваженнями «Розділу 702» американські державні органи можуть продовжувати здійснювати невибіркове прослуховування користувачів глобальної мережі Інтернет, і навіть безпосередньо отримувати дані користувачів з серверів найбільших американських інтернет-компаній, що є справжнім «шпигунством» у кіберпросторі.

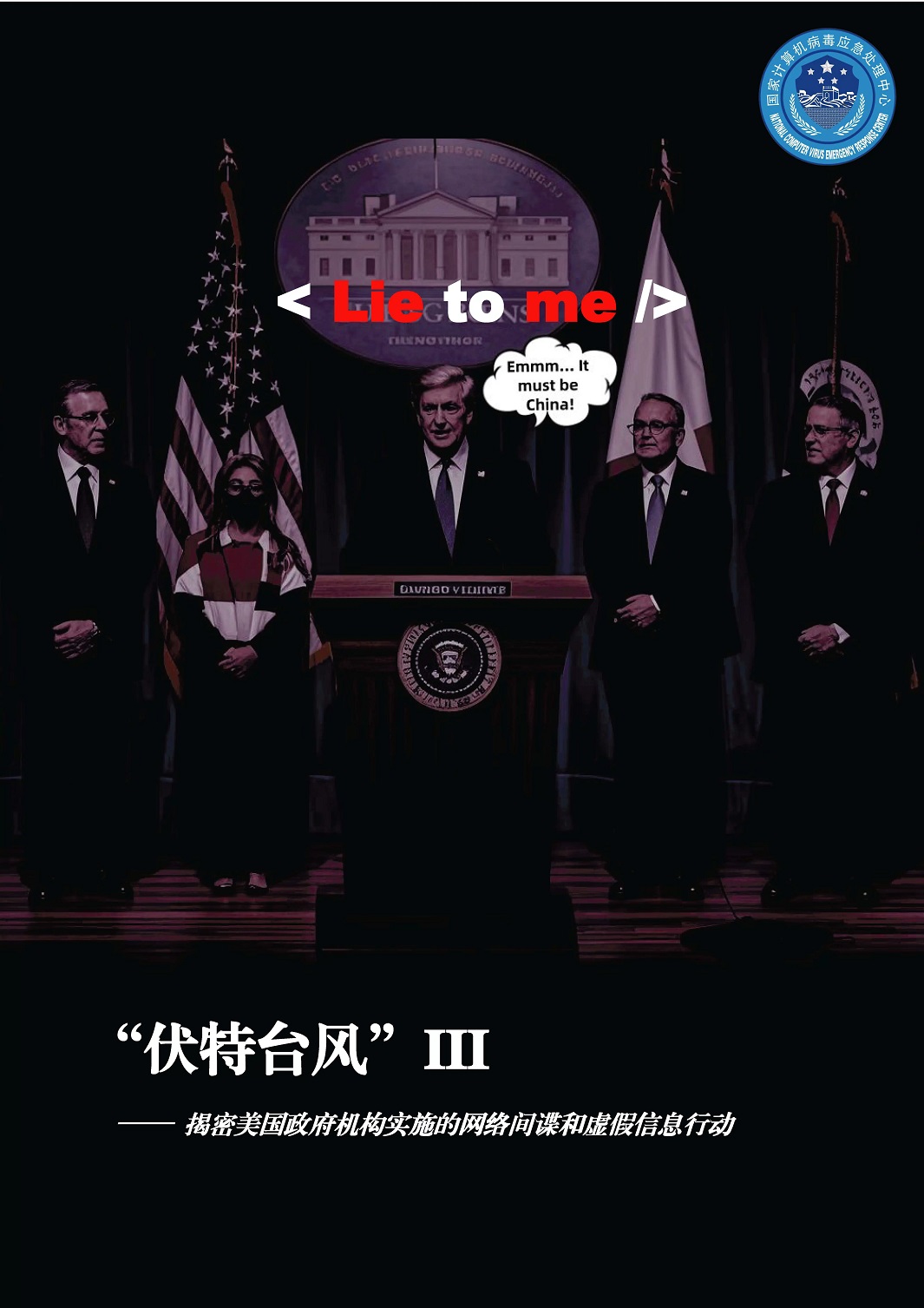

Для того, щоб перетворити викрадені дані на розвідувальну інформацію, яку можна прочитати та отримати в режимі реального часу, АНБ реалізувало два ключові проєкти, а саме: проєкт «UpStream» і проєкт «Prism», які відповідають за зберігання даних, а також за скорочення і аналіз даних.

Ду Чженхуа, старший інженер Національного центру реагування на надзвичайні ситуації з комп'ютерними вірусами (NCERT): «З метою задоволення розвідувальних потреб Агентства національної безпеки США (АНБ), Управління спеціальних операцій вторгнення (OSIO) при Агентстві національної безпеки США (АНБ) здійснюється таємне вторгнення в мережу для задоволення розвідувальних потреб конкретних цілей, що потрапляють в «сліпу зону» системи прослуховування. Ці цілі в основному зосереджені в Азії, Східній Європі, Африці, на Близькому Сході, в Південній Америці і т.д. Згідно з доказами, отриманими технічною групою, в конкретних цілях було імплантовано понад 50 000 шпигунських програм».

Розслідування, проведене технічною групою, показало, що внутрішні документи АНБ свідчать про те, що майже всі великі міста Китаю потрапили в сферу його таємних операцій з кібервторгнення, і що велика кількість інтернет-активів була скомпрометована, включаючи райони, де розташовані Північно-Західний політехнічний університет і Центр сейсмічного моніторингу в Ухані.

Завдяки санкціонуванню «Розділу 702» американські спецслужби створили широкомасштабну глобалізовану мережу інтернет-спостереження, яка надала великий обсяг цінної інформації державним органам США, що дозволило уряду Сполучених Штатів неодноразово отримувати перевагу в дипломатичній, військовій, економічній, науковій і технологічній сферах, а «Розділ 702» і супроводжуюча його система інтернет-спостереження стали «секретною зброєю» Сполучених Штатів у збереженні їх гегемоністського становища на даному етапі.

Звіт показує, що за наявності потужної технологічної переваги «першопрохідця» будь-яка ціль може бути внесена до «списку пріоритетного спостереження» федеральним урядом США та його розвідувальними службами, в тому числі деякі «союзники» США — Франція, Німеччина, Японія і навіть пересічні американські громадяни, — йдеться у звіті.

Протягом багатьох років урядові структури США політизували питання відстеження кібератак, виходячи з власних інтересів, тоді як Microsoft та інші компанії надавали інформацію для «статті 702», щоб задовольнити американських політиків, урядові установи та розвідувальні служби, а також підвищити власні комерційні інтереси під прапором «китайської теорії кіберзагроз». До «статті 702» надходить постійний потік інформації під вивіскою «китайської теорії кіберзагрози» для посилення власних комерційних інтересів.

Китай завжди виступав проти політичного маніпулювання технічними розслідуваннями інцидентів у сфері кібербезпеки та проти політизації питання відстеження та кібератак. Звіт вкотре закликає до широкої міжнародної співпраці у сфері кібербезпеки, а більшість підприємств і дослідницьких організацій, що займаються кібербезпекою, повинні зосередитися на дослідженні технологій протидії загрозам кібербезпеки і на тому, як надати користувачам більш якісні продукти і послуги.